par Arthur DELOFFRE, Emilie | Déc 3, 2025 | Articles techniques, Non classifié(e)

Introduction La BARBHACK est un événement de cybersécurité organisé à Toulon au mois d’août. On y retrouve des conférences, une session de rump, un barbecue ainsi qu’un CTF en clôture de journée. Acceis a constitué une équipe de cinq joueurs pour participer au...

par Arthur DELOFFRE | Sep 23, 2025 | Actualité, Articles techniques, Non classifié(e)

Writeup – Challenge Web OIPC Introduction Le challenge OIPC est une épreuve web proposée lors du CTF de la Barbhack 2025. L’application se présente comme un site de commande de pizzas reposant sur une API REST. Le niveau de difficulté est indiqué comme medium et...

par ACCEIS | Juil 23, 2025 | Articles techniques

🧩 Description Après qu’un de vos amis a été laissé pour mort par le trauma team, vous décidez d’intervenir et de compromettre leur chef des opérations. https://trauma-team.fr/ Imagine tu peux reset un mot de passe avec des questions de sécurité, juste...

par Alexandre RIPOTEAU | Juin 18, 2025 | Articles techniques

Dans les environnements AWS conséquents, les ressources et utilisateurs sont parfois segmentés en unités au sein d’une organisation. Cela permet de cloisonner les accès et les usages. Il est cependant difficile de contrôler efficacement l’ensemble des...

par ACCEIS | Mai 22, 2025 | Articles techniques

TL;DR Notre équipe composée de membres de offenskill(Laluka), besecure(Kevin Mizu), Ooggle et bien évidement acceis(Ryzzen,TRIKKSS,Vozec, et bien évidemment votre seigneur KlemouLeZoZo) a remporté la première place. Contexte À la BarbHack 2024, mpgn connu pour avoir...

par ACCEIS | Fév 6, 2025 | Articles techniques

TLDR Dans un environnement Active Directory, il est possible de générer des certificats arbitraires, pour le domaine. Pour cela, il suffit de créer un compte machine, puis de générer un certificat à partir du template Machine du service ADCS. Objectif Il peut être...

par Daniel | Oct 9, 2024 | Articles techniques

Introduction La BARBHACK est un évènement de cybersécurité organisé à Toulon au mois d’août. Elle y regroupe des conférences, une session de rump, un barbecue ainsi qu’un CTF en fin de soirée. Acceis a ainsi pu envoyer plusieurs joueurs afin de participer...

par Arthur DELOFFRE | Sep 12, 2024 | Actualité, Articles techniques, Cryptologie

Ralph Merkle et Martin Hellman, deux cryptographes américains présentent en 1978 un des premiers cryptosystèmes asymétriques. Cet article va présenter ce chiffrement puis décrira 3 différentes attaques contre celui-ci. Présentation du cryptosystème: Le schéma que...

par Tristan D'audibert | Août 28, 2024 | Articles techniques, Développement, Outils et méthodes

Cet article est un tutoriel pour réaliser un programme eBPF en utilisant un tracepoint. Si vous n’êtes pas familier avec l’eBPF, vous pouvez vous référer à notre introduction à l’eBPF, ou à la documentation officiel. Pour suivre cet article dans les...

par Daniel | Juil 24, 2024 | Articles techniques, Outils et méthodes

Dans le cadre d’un audit de sécurité d’un site web, il est courant de ne pas avoir accès au code source de l’application auditée (boîte noire). Cette situation est souvent contraignante, car le temps limité de l’audit peut être gaspillé sur des...

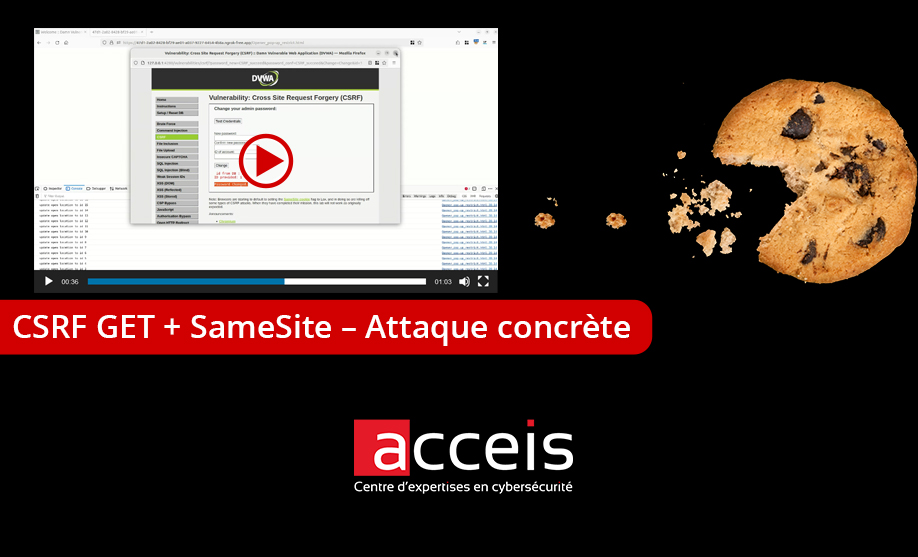

par Alexandre RIPOTEAU | Juil 5, 2024 | Articles techniques, Non classifié(e)

Afin de prévenir les attaques CSRF (Cross-Site Request Forgery), les bonnes pratiques de sécurité, comme celles de l’OWASP, recommandent l’utilisation d’un modèle de jeton de synchronisation ou jeton anti-CSRF. L’absence de jeton...

par Tristan D'audibert | Fév 7, 2024 | Articles techniques, Développement, Outils et méthodes

Cet article est un tutoriel pour réaliser un programme eBPF en utilisant un tracepoint. Si vous n’êtes pas familié avec l’eBPF, vous pouvez vous référer à notre introduction à l’eBPF, ou à la documentation officiel Qu’est-ce qu’un...

par Tristan D'audibert | Jan 30, 2024 | Articles techniques, Développement, Outils et méthodes

Connaissez-vous l’eBPF ? Son utilité ou son fonctionnement ? Aujourd’hui, j’essaie pour vous d’esquisser une ébauche succincte de ce qui est, pour moi, une technologie révolutionnaire et très prometteuse pour le futur de l’informatique....

par Alexandre Zanni | Jan 25, 2024 | Articles techniques

Introduction Varonis Threat Labs a découvert une nouvelle vulnérabilité Outlook (CVE-2023-35636) parmi trois nouvelles façons d’accéder aux codes de hachage NTLM v2 en exploitant Outlook, Windows Performance Analyzer (WPA) et Windows File Explorer. Avec...

par Alexandre Zanni | Jan 8, 2024 | Articles techniques, Outils et méthodes

Dans cet article, nous allons démystifier les rouages de l’amorçage PXE et expliquer comment récupérer et analyser une image PXE afin d’y trouver des secrets (par exemple un compte du domaine AD). Note : Cet article est aussi disponible en anglais...