par Daniel | Juil 24, 2024 | Articles techniques, Outils et méthodes

Dans le cadre d’un audit de sécurité d’un site web, il est courant de ne pas avoir accès au code source de l’application auditée (boîte noire). Cette situation est souvent contraignante, car le temps limité de l’audit peut être gaspillé sur des...

par Alexandre Zanni | Juil 18, 2024 | Non classifié(e)

This article will look at various techniques for breaking SSH private keys. An unencrypted private key can be used by anyone with access to the file. An encrypted key, on the other hand, can only be used by those who know the password needed to decrypt the key. Thus,...

par Alexandre Zanni | Juil 18, 2024 | Actualité, Articles techniques, La cyber à la une, Outils et méthodes, Outils et méthodes

Cet article va aborder différentes techniques de cassage de clés privées SSH. Une clé privée non chiffrée peut être utilisée par n’importe qui ayant accès au fichier. Alors qu’une clé chiffrée, elle, ne sera utilisable que par les personnes connaissant le...

par Arthur DELOFFRE | Juil 10, 2024 | Non classifié(e)

À l’occasion du salon leHack 2024, un challenge sur les courbes elliptiques a été proposé lors du CTF. Cet article va présenter les différentes pistes que j’ai explorées lors de la compétition puis une méthode de résolution de ce challenge. Ce challenge...

par Alexandre RIPOTEAU | Juil 5, 2024 | Articles techniques, Non classifié(e)

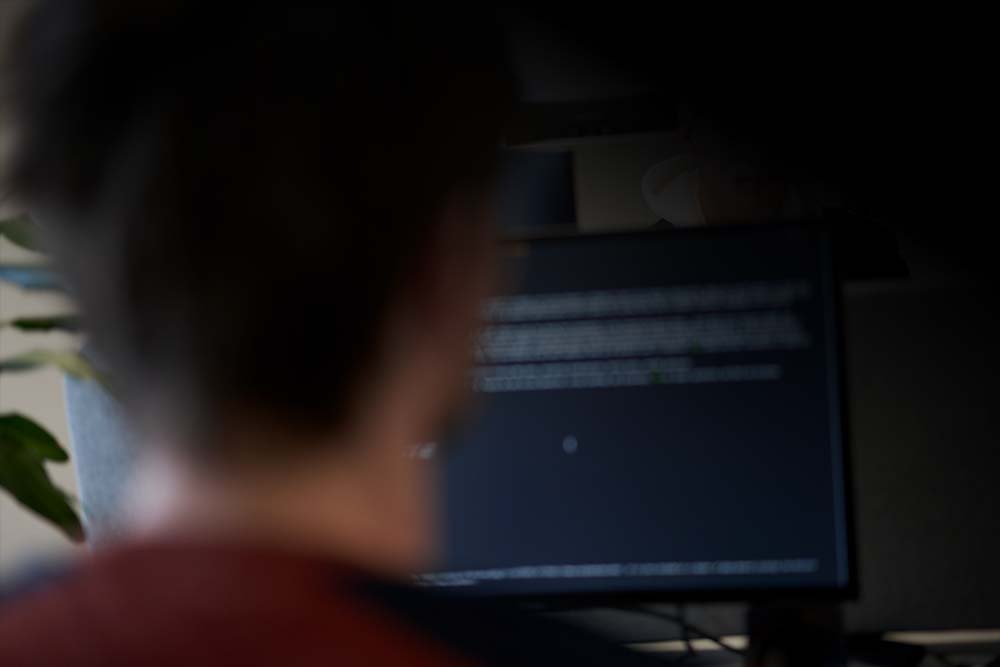

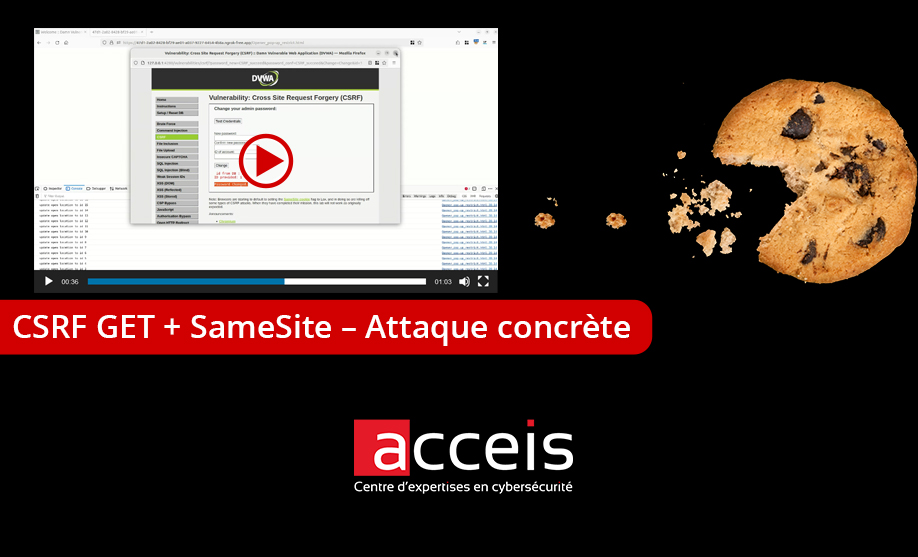

Afin de prévenir les attaques CSRF (Cross-Site Request Forgery), les bonnes pratiques de sécurité, comme celles de l’OWASP, recommandent l’utilisation d’un modèle de jeton de synchronisation ou jeton anti-CSRF. L’absence de jeton...

par Alexandre RIPOTEAU | Juil 5, 2024 | Articles techniques, Non classifié(e)

In order to prevent CSRF (Cross-Site Request Forgery) attacks, security best practices such as those of OWASP recommend the use of a synchronization token model or anti-CSRF token. The absence of a token does not necessarily lead to vulnerability, and several factors...

par Arthur DELOFFRE | Mai 15, 2024 | Non classifié(e)

Insomni’hack is a cybersecurity conference founded and organized by SCRT S.A. (now Orange Cyberdefense Switzerland) since 2008. It takes place in Switzerland, and lasts a week for each edition. This year, it took place from April 22 to 26, 2024 at the SwissTech...

par Tristan D'audibert | Fév 7, 2024 | Articles techniques, Développement, Outils et méthodes

This article is a tutorial on how to create an eBPF program using a tracepoint. If you’re not familiar with eBPF, you can refer to our introduction to eBPF, or to the official documentation What is a tracepoint? How do I create one with eBPF? What are the steps...

par Tristan D'audibert | Fév 7, 2024 | Articles techniques, Développement, Outils et méthodes

Cet article est un tutoriel pour réaliser un programme eBPF en utilisant un tracepoint. Si vous n’êtes pas familié avec l’eBPF, vous pouvez vous référer à notre introduction à l’eBPF, ou à la documentation officiel Qu’est-ce qu’un...

par Tristan D'audibert | Jan 30, 2024 | Articles techniques, Développement, Outils et méthodes

Are you familiar with eBPF ? Do you know its purpose or how it works ? Today, I’m trying to outline a brief overview of what, for me, is a revolutionary and very promising technology for the future of computing. eBPF is a revolutionary technology with origins in...